يهتم المهاجمون أو المخترقون لأنظمة البيانات و أمن المعلومات باختراق محيط شبكة الشركات والوصول إلى أنظمة البيانات الداخلية، أحيانًا يجمع هؤلاء المهاجمين فور دخولهم أنواع مختلفة من الهجمات مثل اختراق الاستغلال ونشر البرامج المضرة مما يحدث تغيرات جذرية بأنظمة البيانات ومن خلالها يسهل التحكم ببيانات المؤسسات والتلاعب بها عن بعد.

الهجمات الإلكترونية

يعد هجوم الشبكة محاولة الحصول على تصريح غير شرعي للوصول إلى شبكات المؤسسات وذلك بهدف سرقة بيانات الشركات أو اختراق امن المعلومات للقيام بأعمال وأنشطة تضر بمصالح المؤسسات، حيث تعد هذه الهجمات من مهددات امن المعلومات .

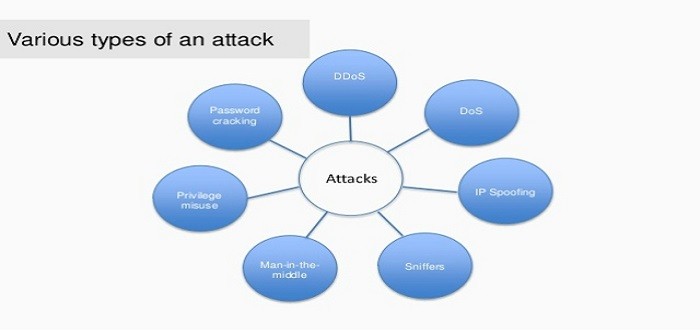

أنواع الهجوم على الشبكة

يوجد نوعان رئيسيين لهجمات الشبكات ، وفي الغالب يمكن ل خريج تخصص أمن المعلومات معرفتهما وهما:

الهجمات السلبية أو المجهولة: وهي الهجمات التي يستطيع فيها المهاجمون الوصول إلى شبكة المعلومات ومراقبة المعلومات الدقيقة وسرقتها دون إحداث تغيرات في البيانات.الهجمات النشطة: يحصل المهاجمون عليها بتعديل بيانات الشبكة بعد اختراقها بطريقة محترفة، حيث يقومون بحذف البيانات أو تعديلها أو تشفيرها مما يلحق الضرر بالمعلومات المستنتجة من تلك البيانات.أنواع أخرى من الهجمات الإلكترونية

هجمات نقطة النهاية: هذه الهجمات تشن عن طريق وصول غير شرعي أو غير المعلن لجهاز المستخدم أو نقاط لا نهاية لها، ويؤدي اختراقها إلى إصابة تلك النقاط ببرامج ضارة.هجمات البرامج المضرة: تصيب هذه الهجمات الإلكترونية موارد التكنولوجيا أو المعلومات ببرامج ضارة تسمح للمهاجمين باختراق أنظمة التشغيل وسرقة البيانات وإلحاق الضرر بها، كما تشمل أيضًا برامج الفدية.هجمات الاستغلال أو هجمات نقاط الضعف: تقوم هذه الهجمات باستغلال الثغرات الأمنية للبرامج التي تستخدمها المؤسسات في تخزين البيانات ولذلك للحصول على وصول مخترق للأنظمة وتخريبها.التهديدات المتقدمة: هذه التهديدات معقدة للغاية وتشمل هجمات الشبكة وغيرها من الهجمات الإلكترونية الأخرى.

أشهر الهجمات الإلكترونية

الوصول الغير مصرح بهيقصد به المهاجمون أو المخترقون الذين يصلون إلى شبكة المعلومات دون إذن، وأبرز هجمات الوصول غير المصرح به عدم استخدام نظام حماية اجتماعية فعال، استخدام كلمات مرور ضعيفة، التهديدات الداخلية، استخدامات حسابات تم اختراقها سابقًا.هجمات رفض الخدمات الموزعةيبني المهاجمون شبكات روبوت وهمية وأساطيل من الأجهزة المخترقة ويستخدموها لتوجيه حركة المرور الوهمية إلى شبكة المعلومات أو الخوادم الخاصة بك.رجل يتوسط الهجمات

يشمل هذا النوع من الهجمات مجموعة من المهاجمين الذين يعترضوا حركة المرور بين المواقع الخارجية أو داخل شبكة المعلومات الخاصة بك.إذا لم تؤمن بروتوكولات الاتصال أو تمكن المهاجمون من التحايل على نظام الأمان سيمكنهم بسهولة سرقة البيانات التي تنقل عن طريق الشبكة ويحصلون على بيانات اعتماد المستخدم.هجمات حقن التعليمات المبرمجةقد تقبل مواقع الويب مدخلات المستخدم وتفشل في التحقق من صحتها، من ثم ينتقل المهاجمون إلى تعبئة النموذج أو إجراء مكالمة API وتمرير تعليمات جديدة ضارة بدلًا من البيانات السليمة المتوقعة، ومن ثم يتم تطبيق الكود على الخادم ويسمج للمهاجمين باختراقه.هجمات تصعيد الامتياز

يستطيع المهاجمون استخدام هجمات تصعيد الامتياز لتوسيع نظاق وصولهم وذلك بمجرد اختراقهم لشبكة المعلومات الخاصة بكحيث يستطيع المهاجمون الحصول على امتياز الوصول إلى عدد من الأنظمة الإضافية المجاورة وهو “تصعيد الامتياز الأفقي”.بينما يمثل تصعيد الامتياز الرأسي مستوى أعلى من التصعيد الأفقي، حيث يتمكن المخترقون من الحصول على امتيازات أعلى لاختراق نفس الأنظمة وإلحاق الضرر بها.الهجمات الداخلية

تصبح الشبكة معرضة للضرر البالغ من قبل المطلعين الضارين الذين يملكون وصولًا مميزًا لانظة للبيانات الداخلية للشبكات.أحيانًا يصعب الكشف عن التهديدات أو الهجمات الداخلية والحماية منها، لأن المخترقين أو المتطلعين لا يحتاجون إلى اختراق شبكة المعلومات وإلحاق الضرر بها، بل يمكن لتقنيات الإلكترونيات الحديثة مثل تحليل المستخدم أن تساعد في تحديد الاستخدام المشبوه أو الغير معتاد من قبل المستخدمين الحقيقين للشبكة مما قد يساعد في الحد من الهجمات الداخلية على شبكات المعلومات.

كيف اتعلم أمن المعلومات

يمكن تعلم كيف تصبح خبير أمن معلومات من خلال إدراك أهمية العناصر التالية:

البحث عن المهنة المناسبة لك: هذه الخطوة تعد من الخطوات الأساسية التي تمكنك من معرفة كيف اتعلم امن المعلومات حيث يجب أن تقوم بإجراء بحث شامل قوي ومستقل قبل أن تتخذ قرارك النهائي.اختيار مسمى وظيفي مناسب:يعد أخصائي الأمن السيبراني خبير في المواضيع التي تستخدمها المنظمة لحماية بياناتها من هجمات الشبكات، إدراك کیف اتعلم الامن السيبراني باخترافية يجعلك قادرًا على التصدي لهجمات الشبكات المخترقة من خلال استخدام مجموعة من التقنيات الحديثة مثل البحث عن نقاط الضعف في النظام، ومن ثم التعامل مع أي نقطة ضعف يتم العثور عليها.محللوا الأمن السيبراني يعدون خط الدفاع الأولي للشبكات ودائمًا يبحثون عن المخاطر المحتملة الحدوث والتي من شأنها إلحاق الضرر بالنظام العام للشبكة.يمنح أصحاب العمل محللوا الأمن السيبراني ترخيص باختراق أمن النظام حتى يتمكنوا من اتباع الأساليب التي يعتمدها الخبيثون أو المخترقون المجهولون لنظام أمن الشبكات، حيث يعملون مع وكالات إنقاذ القانون في المؤسسات العامة والخاصة التي تتطلب منهم القيام بعدة مهام متنوعة منها “استعادة الملفات المسروقة أو المحذوفة من النظام العام للمؤسسة، تفسير البيانات المسروقة، تحليل سجلات الهاتف، تتبع البياانت المسروقة.وعادة يتمكن الشخص خريج تخصص امن المعلومات من القيام بهذه الخطوات بسهولة، ينقصه فقط الممارسة للوصول إلى مستوى احترافي في مجال العمل يمكنه من تحقيق شهرة واسعة في عالم الشبكات والإلكترونيات.العمل مع أشخاص متخصصين في أمن المعلومات لتنفيذ إجراءات أمنية قوية يقوي من كفاءة أمن الشبكة، فهم قادرون على اكتشاف أفضل طرق لتأمين البنية التحتية العامة لنظام شبكات المؤسسات من خلال بناء جدران حماية فنية قوية تمكنهم من مراقبة الهجمات الإلكترونية المتتالية.[3]